ویروس تروجان چیست؟ تروجان چیست؟تروجان به چه معناست؟

یکی از بزرگترین مشکلات برای یک کاربر اینترنت "اسب تروجان" است - ویروسی که توسط مهاجمان در شبکه پخش می شود. و اگرچه توسعهدهندگان نرمافزار آنتیویروس دائماً برنامههای خود را تغییر میدهند تا آنها را قابل اعتمادتر کنند، اما مشکل همچنان پابرجاست، زیرا هکرها نیز بیحرکت نمینشینند.

پس از خواندن این مقاله، یاد خواهید گرفت که چگونه از رایانه خود در برابر نفوذ تروجان محافظت کنید و همچنین یاد خواهید گرفت که چگونه این ویروس را در صورتی که در دستگاه شما قرار گرفت حذف کنید.

اسب تروا چیست؟

نام این ویروس از افسانه ای گرفته شده است که می گوید یونانی ها اسبی چوبی ساختند که جنگ هایی در داخل آن پنهان شده بود.

این سازه سپس به دروازههای تروا برده شد (از این رو نام آن) ظاهراً به عنوان نشانهای از آشتی. شبانه سربازان یونانی دروازه های شهر دشمن را گشودند و شکست سختی را بر دشمن وارد کردند.

یک ویروس کامپیوتری نیز به روشی مشابه کار می کند. اسب تروجان اغلب توسط مهاجمان به عنوان یک برنامه معمولی مبدل می شود که پس از دانلود، بدافزار را به رایانه شما معرفی می کند.

تفاوت این ویروس با سایرین در این است که خود به خود تکثیر نمی شود، بلکه در نتیجه حمله هکری به شما می رسد. در بیشتر موارد، بدون اینکه بدانید یک تروجان را روی دستگاه خود دانلود می کنید.

اسب تروجان ویروسی است که می تواند مشکلات زیادی را برای کاربر ایجاد کند. ادامه مطلب را بخوانید تا متوجه شوید که چه عواقبی ممکن است داشته باشد.

علائم عفونت

اگر رایانه شما توسط یک تروجان مورد حمله قرار گرفت، می توانید با تغییرات زیر در رایانه خود متوجه آن شوید:

- ابتدا دستگاه بدون دستور شما شروع به راه اندازی مجدد می کند.

- ثانیاً، هنگامی که یک اسب تروا به رایانه نفوذ می کند، عملکرد دستگاه به طور قابل توجهی کاهش می یابد.

- ثالثاً، هرزنامه از صندوق ورودی ایمیل شما ارسال می شود.

- چهارم، پنجره های ناشناخته با پورنوگرافی یا تبلیغات یک محصول باز می شود.

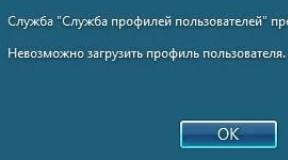

- پنجم اینکه سیستم عامل شروع نمی شود و در صورت موفقیت آمیز بودن دانلود، پنجره ای ظاهر می شود که از شما می خواهد برای باز کردن قفل سیستم به حساب مشخص شده پول واریز کنید.

علاوه بر تمام مشکلات فوق، یکی دیگر وجود دارد - از دست دادن پول از یک کیف پول الکترونیکی یا اطلاعات محرمانه. اگر متوجه شدید که این اتفاق برای شما افتاده است، پس از حذف تروجان، باید بلافاصله همه رمزهای عبور را تغییر دهید.

اسب تروا (ویروس). چگونه آن را از کامپیوتر خود حذف کنیم؟

البته، نفوذ یک اسب تروجان می تواند آسیب قابل توجهی به کاربر وارد کند (به عنوان مثال، از نظر مالی)، اما از آنجایی که این یک نوع ویروس نسبتاً رایج است، می توانید با استفاده از هر آنتی ویروس محبوب (Kaspersky، Avast، Avira) از شر آن خلاص شوید. و غیره.).

اگر مشکوک هستید که رایانه شما توسط یک تروجان مورد حمله قرار گرفته است، دستگاه را در حالت Safe Mode بوت کنید و سیستم را با یک برنامه آنتی ویروس اسکن کنید. هر بدافزار شناسایی شده را قرنطینه کنید یا فوراً آن را حذف کنید. پس از آن، بخش "برنامه ها و ویژگی ها" را باز کنید و از شر برنامه های مشکوکی که نصب نکرده اید خلاص شوید.

گاهی اوقات برنامه آنتی ویروس توسط یک اسب تروجان مسدود می شود. این ویروس به طور مداوم در حال مدرنیزه شدن است، بنابراین موقعیت هایی مانند این اتفاق می افتد. در این مورد، می توانید از یکی از ابزارهای ویژه، به عنوان مثال SuperAntiSpyware یا Spyware Terminator استفاده کنید. به طور کلی برنامه ای را پیدا کنید که مناسب شما باشد و سپس از آن برای حذف تروجان استفاده کنید.

نتیجه

بنابراین اکنون می دانید اسب تروا چیست. اگر ویروسی که در این مقاله به آن پرداخته شد، خودتان می توانید آن را حذف کنید.

البته بهتر است که چنین مشکلی برای شما پیش نیاید، اما برای این کار باید یک آنتی ویروس خوب نصب کنید، پایگاه داده آن را به طور مرتب به روز کنید، هشدارهای برنامه را به دقت زیر نظر بگیرید و همچنین از منابع مشکوک بازدید یا دانلود نکنید.

قبل از باز کردن هر آرشیو دانلود شده، حتما آن را با یک آنتی ویروس اسکن کنید. همچنین درایوهای فلش را بررسی کنید - نباید هیچ فایل مخفی روی آنها وجود داشته باشد. به یاد داشته باشید: یک تروجان می تواند مشکلات زیادی ایجاد کند، بنابراین تمام اقدامات را برای شناسایی مسئولانه انجام دهید.

سلام ادمین من دو هفته بدون آنتی ویروس کار کردم، در این مدت زیاد در اینترنت گشت و گذار نکردم، اما امروز یک آنتی ویروس نصب کردم و در حین اسکن سه برنامه تروجان پیدا کرد! آیا آنها می توانستند در مدت زمان کوتاهی روی سیستم عامل من کاری انجام دهند؟

برنامه های تروجان: برنامه آموزشی

به دلیل مقایسه با اسب تروجان ، نوع جداگانه ای از بدافزار نامیده می شود ، که طبق اساطیر یونان باستان ، یونانیان به ساکنان تروی داده می شود. سربازان یونانی در داخل اسب تروجان پنهان شده بودند. شبها از مخفی شدن بیرون آمدند ، نگهبانان تروا را به قتل رساندند و دروازه های شهر را به بقیه نیروی نظامی باز کردند.

ماهیت برنامه های تروجان چیست؟

یک برنامه Trojan ، همچنین به عنوان یک تروجان شناخته می شود ، همچنین به عنوان یک تروجان شناخته می شود ، نوعی بدخلقی است که از ویروس های کلاسیک متفاوت است که به طور مستقل به یک کامپیوتر نفوذ می کند ، در آنجا پرورش می یابد و با شرکت در فرایند فعال سازی یک کاربر انسانی چند برابر می شود. به عنوان یک قاعده ، برنامه های تروجان قادر به گسترش خود نیستند ، همانطور که ویروس یا کرم های شبکه انجام می دهند. برنامه های Trojan می توانند خود را به عنوان انواع مختلف پرونده ها - نصب کننده ها ، اسناد ، پرونده های چندرسانه ای - مبدل کنند. کاربر با راه اندازی پرونده ای که در آن تروجان خود را مبدل می کند ، خود تروجان را راه اندازی می کند. برنامه های Trojan را می توان در رجیستری سیستم ثبت کرد و در هنگام راه اندازی ویندوز فعال شد. تروجان ها گاهی ماژول های ویروس هستند.

چگونه می توان یک برنامه تروجان را انتخاب کرد؟

نصب کننده برنامه ها یا بازی ها غالباً مجهز به Trojans هستند ، و سپس آنها را در سرویس های اشتراک گذاری فایل با کیفیت پایین ، سایت های Varez و سایر پورتال های نرم افزاری کمتر از ایده آل برای بارگیری گسترده توسط کاربران اینترنت ارسال می کنند. همچنین می توانید یک برنامه Trojan را از طریق پست ، پیام رسان آنلاین ، شبکه های اجتماعی و سایت های دیگر انتخاب کنید.

دوستان ، اکنون من به شما نشان خواهم داد که چگونه می توانید یک تروجان واقعی را بارگیری کنید. به عنوان مثال ، شما تصمیم گرفتید آن را برای خودتان بارگیری کنید ، درخواست مناسب را در مرورگر خود تایپ کنید و به این سایت رسیدید ، به طور طبیعی روی بارگیری کلیک کنید

و به جای ویندوز ، به ما آشکارا داده می شود تا یک تروجان را بارگیری کنیم که بارگیری آن توسط برنامه ضد ویروس من قطع می شود. مراقب باش.

سناریوی معرفی تروجان ها می تواند متفاوت باشد. اینها درخواست هایی برای بارگیری برخی از نرم افزارهای اضافی است - کدک ها ، پخش کننده های فلش ، مرورگرها ، به روزرسانی های مختلف برای برنامه های وب ، به طور طبیعی ، نه از وب سایت های رسمی آنها. به عنوان مثال ، در حالی که در اینترنت گشت و گذار می کنید ، ممکن است چنین هشدار دهنده ای پیدا کنید ، که دوباره یک برنامه Trojan را پنهان می کند. لطفاً توجه داشته باشید که حتی یک خطای املایی در پرچم وجود دارد.

اینها پیوندهایی از کاربران ناشناخته است که شما به طور جدی ترغیب می شوید که از آنها پیروی کنید. با این حال ، یک پیوند "آلوده" در یک شبکه اجتماعی ، اسکایپ ، ICQ یا پیام رسان دیگر می تواند توسط یک کاربر آشنا ارسال شود ، اگرچه خود او حتی به آن مشکوک نخواهد بود ، زیرا تروجان به جای او این کار را انجام می دهد. شما می توانید با تسلیم هر ترفندهای دیگری از توزیع کننده آن ، یک تروجان را بدست آورید ، که هدف وی این است که شما را مجبور به بارگیری یک فایل مخرب از اینترنت و اجرای آن در رایانه خود کنید.

این همان چیزی است که یک تروجان زنده ممکن است به نظر برسد ، من دیروز آن را در رایانه یک دوست گرفتم ، شاید دوست فکر کند که آنتی ویروس آنتی ویروس رایگان نورتون 2014 را بارگیری کرده است. اگر این "آنتی ویروس" را اجرا کنید ، پس از آن

دسکتاپ ویندوز قفل خواهد شد!

علائم تروجان در رایانه شما

علائم مختلف ممکن است نشان دهد که یک تروجان به رایانه شما نفوذ کرده است. به عنوان مثال ، خود رایانه مجدداً راه اندازی می شود ، خاموش می شود ، برخی از برنامه ها یا خدمات سیستم را به تنهایی راه اندازی می کند و کنسول CD-ROM را به تنهایی باز و بسته می کند. خود مرورگر می تواند صفحات وب را که قبلاً حتی از آنها بازدید نکرده اید بارگیری کند. در بیشتر موارد، این ها سایت های پورنو یا پورتال های بازی مختلف هستند. دانلود خود به خود پورن - فیلم ها یا تصاویر - نیز نشانه ای است که یک تروجان در حال حاضر در رایانه در حال حرکت است. صفحه نمایش خود به خود چشمک می زند ، و گاهی اوقات همراه با کلیک ، همانطور که هنگام گرفتن تصاویر اتفاق می افتد ، نشانه روشنی است که شما قربانی یک تروجان جاسوسی شده اید. وجود نرمافزار تروجان در سیستم را میتوان با برنامههای جدید که قبلاً برای شما ناشناخته بود در راهاندازی نشان داد.

اما برنامههای تروجان همیشه کار نمیکنند و خود را جعل میکنند و نشانههای آنها همیشه آشکار نیست. در چنین مواردی، برای کاربران دستگاههای رایانهای کم مصرف بسیار آسانتر از صاحبان دستگاههای با کارایی بالا است. اگر یک تروجان نفوذ کند، اولین ها می توانند کاهش شدید عملکرد را مشاهده کنند. این معمولاً 100٪ CPU، RAM یا بار دیسک است، اما هیچ برنامه کاربری فعال نیست. و در Task Manager ویندوز، تقریباً تمام منابع رایانه توسط یک فرآیند ناشناخته استفاده می شود.

برنامه های تروجان برای چه اهدافی ایجاد می شوند؟

سرقت اطلاعات کاربران

تعداد کیف پول ها، کارت های بانکی و حساب ها، ورود به سیستم، رمز عبور، کدهای پین و سایر داده های محرمانه افراد - همه اینها برای سازندگان برنامه های تروجان از علاقه تجاری خاصی برخوردار است. به همین دلیل است که سیستم های پرداخت اینترنتی و سیستم های بانکی آنلاین سعی می کنند با معرفی مکانیسم های امنیتی مختلف ، پول مجازی مشتریان خود را تأمین کنند. به عنوان یک قاعده ، چنین مکانیسم هایی با وارد کردن کدهای اضافی که از طریق پیام کوتاه به یک تلفن همراه ارسال می شوند ، اجرا می شوند.

تروجان ها فقط برای داده های سیستم های مالی شکار نمی کنند. هدف سرقت ممکن است داده های ورود به حساب های مختلف کاربر اینترنت باشد. اینها حساب شبکه های اجتماعی ، سایت های دوست یابی ، اسکایپ ، ICQ و سایر سیستم عامل های اینترنتی و پیام رسان های فوری است. با استفاده از حساب کاربری با کمک یک تروجان ، کلاهبرداران می توانند از طرح های مختلف جمع آوری پول در مورد دوستان و مشترکان خود استفاده کنند - درخواست پول ، ارائه خدمات یا محصولات مختلف. به عنوان مثال ، کلاهبرداران می توانند حساب برخی از دختران زیبا را به نقطه ای از فروش مواد پورنو تبدیل کنند یا آنها را به سایت های پورنو لازم هدایت کنند.

برای سرقت داده های محرمانه مردم ، کلاهبرداران معمولاً نرم افزار ویژه Trojan ایجاد می کنند - جاسوسی ، همچنین به عنوان جاسوسی شناخته می شود.

هرزنامه ها

Trojans را می توان به طور خاص برای جمع آوری آدرس های ایمیل کاربران اینترنت ایجاد کرد و سپس برای آنها هرزنامه ارسال کرد.

بارگیری پرونده ها و تقویت نشانگرهای وب سایت

اگر همه کارها را صادقانه انجام دهید ، خدمات به اشتراک گذاری پرونده از سودآورترین نوع درآمد دور است. یک وب سایت با کیفیت پایین همچنین بهترین راه برای برنده شدن مخاطبان کاربر نیست. برای افزایش تعداد پرونده های بارگیری شده در مورد اول و نشانگر ترافیک در دوم ، می توانید یک تروجان را به رایانه های کاربران معرفی کنید ، که بدون دانستن آن ، به کلاهبرداران کمک می کند تا بهزیستی مالی خود را بهبود بخشند. برنامه های Trojan لینک یا وب سایت مورد نظر را در مرورگر کاربران باز می کنند.

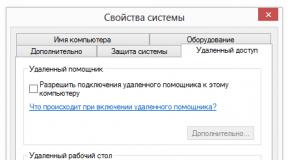

کنترل کامپیوتری مخفیانه

نه تنها شاخص های وب سایت تقلب یا بارگیری پرونده های لازم از خدمات میزبانی فایل ، بلکه حتی حملات هکر به سرورهای شرکت ها و سازمان های دولتی با کمک تروجان ها ، که نصب کننده های پشتیبان هستند ، انجام می شود. دومی برنامه های ویژه ای است که برای کنترل از راه دور یک کامپیوتر ، به طور طبیعی ، مخفیانه ایجاد شده است ، به طوری که کاربر چیزی حدس نمی زند و زنگ خطر را صدا نمی کند.

تخریب داده ها

یک نوع خاص از تروجان خطرناک می تواند منجر به تخریب داده ها شود. و نه تنها. بربریت برخی از برنامه های تروجان می تواند منجر به آسیب به اجزای سخت افزاری رایانه یا تجهیزات شبکه شما شود. حملات DDoS - غیرفعال کردن تجهیزات کامپیوتری - توسط هکرها و معمولاً به سفارش انجام می شود. به عنوان مثال، برای از بین بردن داده های شرکت های رقیب یا سازمان های دولتی. معمولاً حملات DDoS بیانگر اعتراض سیاسی، باجگیری یا اخاذی است. هکرهای تازه کار می توانند انجام حملات DDoS را بدون هیچ هدف خاص یا هدف جهانی تمرین کنند تا در آینده به نابغه های با تجربه شیطان تبدیل شوند.

1. اسب تروجان برنامه ای است که به افراد خارجی امکان دسترسی به رایانه را می دهد تا هر گونه اقدامی را در مقصد بدون هشدار به صاحب رایانه انجام دهند یا اطلاعات جمع آوری شده را به آدرس خاصی ارسال می کند. اغلب، تروجانها همراه با برنامههای مفید یا ابزارهای محبوب به رایانه وارد میشوند و به عنوان آنها ظاهر میشوند.

اغلب، اصطلاح "تروجان" به یک ویروس اشاره دارد. در واقع، این بسیار دور از واقعیت است. برخلاف ویروس ها، تروجان ها با هدف به دست آوردن اطلاعات محرمانه و دسترسی به منابع کامپیوتری خاص هستند.

راه های مختلفی برای ورود تروجان به سیستم شما وجود دارد. اغلب این اتفاق زمانی می افتد که شما هر برنامه مفیدی را که سرور تروجان در آن تعبیه شده است راه اندازی می کنید. در زمان اولین راهاندازی، سرور خود را در فهرستی کپی میکند، خود را برای راهاندازی در رجیستری سیستم ثبت میکند، و حتی اگر برنامه حامل هرگز دوباره شروع نشود، سیستم قبلاً به یک تروجان آلوده شده است. با اجرای یک برنامه آلوده می توانید یک ماشین را آلوده کنید. این معمولاً در صورتی اتفاق می افتد که برنامه ها نه از سرورهای رسمی، بلکه از صفحات شخصی بارگیری شوند. یک تروجان همچنین می تواند توسط افراد غریبه در صورت دسترسی به دستگاه، به سادگی با راه اندازی آن از یک فلاپی دیسک، معرفی شود.

چند نمونه از تروجان ها:

Backdoor، Donald Dick، Crack2000، Extacis،Killcmos و NetBus.

2. ویروس برنامهای است که میتواند به روشهای مختلف وارد رایانه شود و اثراتی از آزاردهنده تا بسیار مخرب ایجاد کند. ویروس ها می توانند از طریق ایمیل، اینترنت، انواع دیسک ها و غیره وارد کامپیوتر شوند و دارای ویژگی های زیر هستند:

آنها قادر به تکثیر هستند و فایل ها و برنامه های دیگر را آلوده می کنند.

ویروس های رایانه ای به دلیل وجود آنها ویروس نامیده می شوند  شباهت با ویروس های بیولوژیکی

شباهت با ویروس های بیولوژیکی

همانطور که ویروس های بیولوژیکی وارد بدن می شوند و سلول ها را آلوده می کنند، ویروس های کامپیوتری نیز وارد کامپیوتر می شوند و فایل ها را آلوده می کنند. هر دو نوع ویروس می توانند خود را تکثیر کرده و با انتقال عفونت از یک سیستم آلوده به سیستم دیگر پخش شوند. همانطور که یک ویروس بیولوژیکی یک میکروارگانیسم است، یک ویروس کامپیوتری نیز یک میکروبرنامه است.

3. کرم برنامه ای بسیار شبیه به ویروس است. این قابلیت خود تکراری است و می تواند منجر به عواقب منفی برای سیستم شما شود. با این حال، کرم ها برای بازتولید نیازی به آلوده کردن فایل های دیگر ندارند.

این یک نوع از برنامه های مخرب یا، همانطور که آنها نیز نامیده می شوند، برنامه های مخرب است. چنین کرم های مجازی مدت ها پیش به همراه ویروس ها و جاسوس افزارها ظاهر شده اند. یک کرم کامپیوتری شبیه ویروس است زیرا وارد کامپیوتر متصل به فایل می شود. اما برخلاف یک ویروس، یک کرم این توانایی را دارد که بدون نیاز به اقدام کاربر، خود را در رایانه شما تکثیر کند. یکی دیگر از ویژگی های کرم کامپیوتری این است که نه تنها در تمام قسمت رایانه شما پخش می شود، بلکه به طور خودکار کپی هایی از خود را از طریق ایمیل ارسال می کند.

همچنین باید درک کرد که هر چه کرم بیشتر در یک سیستم کامپیوتری باشد، آسیب و تخریب بیشتری ایجاد می کند.کرم ها، بر خلاف ویروس ها، به سادگی خود را کپی می کنند، به فایل ها آسیب می رسانند، اما تولید مثل می تواند بسیار سریع اتفاق بیفتد، شبکه بیش از حد اشباع می شود، که منجر به از بین رفتن دومی می شود. برخی از کرم های بدنام تر عبارتند از (معمولاً از طریق اینترنت ارسال می شوند):

I Love You, Navidad, Pretty Park, Happy99, ExploreZip.

یک ویروس تروجان یا به سادگی "تروجان" به درستی برنامه تروجان نامیده می شود. تروجان نوعی نرم افزار مخرب است که برای کاهش عملکرد کامپیوتر تا زمانی که به طور کامل از کار بیفتد طراحی شده است. گاهی اوقات به اسب های تروا اسب تروا نیز گفته می شود. نام "تروا" مربوط به جنگجویان باستانی است که قبلاً در کشور تروا باستان زندگی می کردند و به مدت سه قرن منقرض شده اند. با این حال، ساکنان خود Teucrians نامیده می شدند. آنها می توانستند به سرعت و با قدرت با شمشیرهای خود به حریفان ضربه بزنند. بسیاری نام "اسب تروجان" را شنیده اند. اگر افسانه ها را باور دارید، این یک اسب زنده تحت فرمان Teucrians نیست، بلکه یک اسب بزرگ مخصوص در زمان جنگجوی بزرگ تروا است.

نام ویروس تروجان از همان اسب تروجان گرفته شده است - روش های حمله آنها تقریباً یکسان است. افسانه ها می گویند که به دلیل اسب تروا بود که تروا سقوط کرد. همانطور که در بالا ذکر شد، برنامه تروجان از همان اهداف استفاده می کند - ابتدا به رایانه نفوذ می کند و سپس سعی می کند آن را غیرفعال کند، به طور قانونی اطلاعات را به شخص دیگری منتقل کند، عملکرد رایانه را مختل کند یا از منابع رایانه برای اهداف بد استفاده کند.

چه نوع تروجان هایی وجود دارد؟

نام های زیادی وجود دارد تروجان. بدافزار ، تروجان. Winlock, Pinch, TDL – 4. به عبارت دقیق تر، تروجان خود ویروس نیستند، بلکه خانواده ای از آنها هستند که از قبل شامل خود ویروس ها می شوند. اما TDL-4 در حال حاضر یک برنامه است.

هدف TDL-4 شکست دادن کامپیوتر است، پس از آن کاربر دیگری می تواند کامپیوتر آلوده را با استفاده از اینترنت کنترل کند. شباهت عمل یادآور برنامه Team Viewer است اما برخلاف TDL - 4 این برنامه کاملا قانونی است و کاربر می تواند روی مانیتور ببیند که کاربر دیگری در حال حاضر چه می کند. علاوه بر این، در صورت لزوم، اتصال می تواند قطع شود.

Pinch یک ویروس بسیار بسیار خطرناک است. در سه مرحله کار می کند. ابتدا به کامپیوتر می رود و فایل های مورد نیاز خود را برای کار دانلود می کند. حجم ویروس از 25 کیلوبایت تجاوز نمی کند. سپس، Pinch کاملاً تمام اطلاعات مربوط به رایانه کاربر را جمع آوری می کند - جایی که فایل ها ذخیره می شوند، کارت گرافیک کاربر، کارت صدا و قدرت پردازنده چقدر است. همچنین اطلاعات مربوط به مرورگرهای نصب شده، آنتی ویروس ها، لیستی از برنامه های نصب شده و داده های مربوط به سرویس گیرنده FTP کاربر را جمع آوری می کند. همه اینها بدون توجه اتفاق می افتد. پس از جمع آوری اطلاعات، خود پینچ در یک آرشیو بسته بندی می شود و با حرف اول به آن متصل می شود. در حین ارسال نامه، پینچ جدا می شود و به سمت رایانه هکر می رود. پس از آن، هکر می تواند اطلاعات را با استفاده از برنامه Parser رمزگشایی کند و متعاقباً از این اطلاعات برای اهداف خود استفاده کند.

علاوه بر تروجان ها و کرم ها، چندین طبقه بندی دیگر از نرم افزارهای مخرب (نرم افزار)، به عنوان مثال روت کیت ها وجود دارد. هدف آنها این است که حقوق مدیر را در رایانه کاربر ضبط کنند و سپس از آنها برای اهداف خود استفاده کنند.

چگونه از شر تروجان ها خلاص شویم؟

مانند همه ویروس ها، رایانه خود را برای ویروس اسکن کنید. با این حال، هر آنتی ویروسی مطلقاً همه ویروس ها را نمی بیند. گاهی اوقات، برای اینکه آنتی ویروس «آنتی ویروس» را پیدا نکند، کافی است نام و مکان استاندارد آن روی هارد دیسک را تغییر دهید. بنابراین، توسعهدهندگان هوشمند آنتیویروسهایی را ارائه کردند که مخصوص نوع خاصی از ویروس ساخته شدهاند. آنتی ویروس ها می توانند بسیاری از کرم ها را در رایانه شناسایی کرده و با آنها مقابله کنند، اما در برابر روت کیت ها کاملاً بی فایده هستند و بالعکس.

مبارزان پیشرو علیه تروجان ها و سایر بدافزارها عبارتند از: آنتی ویروس Kaspersky، Dr.Web، Eset (Nod32). نسخه های پولی آن قابل خریداری است.

امروزه در شبکه جهانی وب می توانید آنقدر صخره های زیر آب را به شکل ویروس پیدا کنید که حتی نمی توانید آنها را بشمارید. طبیعتاً همه تهدیدات بر اساس روش نفوذ به سیستم، آسیب های ناشی از آن و روش های حذف طبقه بندی می شوند. متأسفانه یکی از خطرناک ترین آنها ویروس تروجان (یا تروجان) است. ما سعی خواهیم کرد در نظر بگیریم که این تهدید چیست. در نهایت، ما همچنین چگونگی حذف ایمن این مزخرفات را از رایانه یا دستگاه تلفن همراه خواهیم فهمید.

"تروجان" - این چیست؟

ویروسهای تروجان یک نوع خودکپیشونده با کدهای اجرایی خاص خود یا تعبیهشده در برنامههای کاربردی دیگر هستند که تهدیدی نسبتاً جدی برای هر رایانه یا سیستم تلفن همراه است.

در بیشتر موارد، سیستم های ویندوز و اندروید بیشتر تحت تاثیر قرار می گیرند. تا همین اواخر، اعتقاد بر این بود که چنین ویروس هایی بر سیستم عامل های یونیکس مانند تأثیر نمی گذارند. با این حال، همین چند هفته پیش، گجت های موبایل اپل نیز مورد حمله این ویروس قرار گرفتند. اعتقاد بر این است که تروجان یک تهدید است. اکنون خواهیم دید که این ویروس چیست.

قیاس با تاریخ

مقایسه با وقایع تاریخی تصادفی نیست. و قبل از اینکه بفهمیم، بیایید به اثر جاودانه هومر «ایلیاد» بپردازیم، که تصرف تروی سرکش را توصیف میکند. همانطور که می دانید، ورود به شهر به روش معمول یا طوفان غیرممکن بود، بنابراین تصمیم گرفته شد که به نشانه آشتی، یک اسب عظیم به ساکنان داده شود.

همانطور که معلوم شد، سربازانی در داخل آن بودند که دروازه های شهر را باز کردند و پس از آن تروی سقوط کرد. برنامه تروجان دقیقاً به همین صورت عمل می کند. غم انگیزترین چیز این است که چنین ویروس هایی مانند برخی تهدیدات دیگر خود به خود منتشر نمی شوند، بلکه هدفمند هستند.

تهدید چگونه وارد سیستم می شود؟

متداول ترین روشی که برای نفوذ به یک سیستم کامپیوتری یا موبایلی استفاده می شود، پنهان کردن خود به عنوان نوعی برنامه جذاب یا حتی استاندارد برای کاربر است. در برخی موارد، یک ویروس ممکن است کدهای خود را در برنامه های موجود جاسازی کند (اغلب اینها خدمات سیستم یا برنامه های کاربر هستند).

در نهایت، کدهای مخرب می توانند به رایانه ها و شبکه ها به شکل تصاویر گرافیکی یا حتی اسناد HTML وارد شوند - یا به صورت پیوست ایمیل دریافت می شوند یا از رسانه های قابل جابجایی کپی می شوند.

با همه اینها، اگر کد در یک برنامه استاندارد تعبیه شده باشد، هنوز هم می تواند تا حدی عملکردهای خود را انجام دهد؛ خود ویروس با راه اندازی سرویس مربوطه فعال می شود. وقتی سرویس در راه اندازی است و با سیستم شروع می شود، بدتر است.

عواقب قرار گرفتن در معرض

با توجه به تأثیر ویروس، ممکن است تا حدی باعث خرابی سیستم یا قطع دسترسی به اینترنت شود. اما این هدف اصلی او نیست. وظیفه اصلی تروجان سرقت اطلاعات محرمانه به منظور استفاده از آن توسط اشخاص ثالث است.

در اینجا کدهای پین کارت های بانکی، ورود به سیستم با گذرواژه برای دسترسی به برخی منابع اینترنتی و داده های ثبت نام ایالتی (شماره ها و شماره های شناسایی شخصی و غیره) را پیدا خواهید کرد، به طور کلی هر چیزی که مشمول افشا نیست، طبق نظر صاحب رایانه یا دستگاه تلفن همراه (البته به شرطی که چنین داده هایی در آنجا ذخیره شوند).

متأسفانه هنگامی که چنین اطلاعاتی به سرقت می رود، نمی توان پیش بینی کرد که چگونه در آینده از آنها استفاده می شود. از طرف دیگر، اگر روزی از فلان بانک با شما تماس بگیرند و بگویند که بدهی وام دارید یا تمام پول از کارت بانکی شما محو شود، نباید تعجب کنید. و اینها فقط گل هستند.

روی ویندوز

حالا بیایید به مهمترین چیز برویم: نحوه انجام این کار آنقدرها هم که برخی از کاربران ساده لوح فکر می کنند آسان نیست. البته در برخی موارد امکان یافتن و خنثی کردن بدن ویروس وجود دارد، اما از آنجایی که همانطور که در بالا ذکر شد، میتواند نسخههای مخصوص به خود را ایجاد کند و نه یک یا دو نسخه، پیدا کردن و حذف آنها میتواند تبدیل به یک نسخه واقعی شود. سردرد در عین حال، در صورتی که ویروس قبلاً از قلم افتاده باشد و به سیستم نفوذ کرده باشد، نه فایروال و نه محافظت استاندارد ضد ویروس کمکی نخواهد کرد.

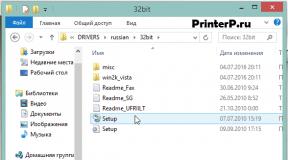

در این مورد، توصیه می شود تروجان را با استفاده از ابزارهای ضد ویروس قابل حمل، و در مورد ضبط RAM، با برنامه های ویژه بارگیری شده قبل از راه اندازی سیستم عامل از رسانه نوری (دیسک) یا دستگاه USB حذف کنید.

در میان برنامه های قابل حمل، شایان ذکر است محصولاتی مانند Dr. Web Cure It و Kaspersky Virus Removal Tool. از بین برنامه های دیسک، Kaspersky Rescue Disc کاربردی ترین است. ناگفته نماند که استفاده از آنها جزم نیست. امروزه می توانید هر مقدار از این نرم افزارها را پیدا کنید.

نحوه حذف تروجان از اندروید

در مورد سیستم های اندروید، همه چیز چندان ساده نیست. برنامه های قابل حمل برای آنها ایجاد نشده است. در اصل ، به عنوان یک گزینه ، می توانید دستگاه را به رایانه وصل کنید و حافظه داخلی و خارجی را با یک ابزار رایانه اسکن کنید. اما اگر به روی دیگر سکه نگاه کنید، کجا تضمینی وجود دارد که هنگام اتصال، ویروس به کامپیوتر نفوذ نکند؟

در چنین شرایطی ، مشکل نحوه حذف یک تروجان از Android با نصب نرم افزار مناسب ، به عنوان مثال از Google Market قابل حل است. البته، چیزهای زیادی در اینجا وجود دارد که شما به سادگی در مورد اینکه دقیقاً چه چیزی را انتخاب کنید، دچار مشکل هستید.

اما بیشتر کارشناسان و متخصصان در زمینه حفاظت از داده ها تمایل دارند که فکر کنند بهترین کاربرد 360 امنیت است که قادر به شناسایی نه تنها تهدیدات تقریباً در همه انواع شناخته شده است ، بلکه در آینده محافظت جامع برای دستگاه تلفن همراه نیز فراهم می کند. ناگفته نماند که دائماً در RAM آویزان می شود و بار اضافی ایجاد می کند، اما می بینید که امنیت همچنان مهم تر است.

چه چیز دیگری ارزش توجه دارد

بنابراین ما با موضوع "تروجان - این نوع ویروس چیست؟" به طور جداگانه توجه کاربران همه سیستم ها را بدون استثنا به چند نکته دیگر جلب می کنم. اول از همه، قبل از باز کردن پیوست های ایمیل، همیشه آنها را با یک آنتی ویروس اسکن کنید. هنگام نصب برنامه ها ، پیشنهادات نصب اجزای اضافی مانند افزودنی ها یا پانل های مرورگر را با دقت بخوانید (ویروس را می توان در آنجا مبدل کرد). در صورت مشاهده هشدار آنتی ویروس از سایت های مشکوک دیدن نکنید. از ساده ترین آنتی ویروس های رایگان استفاده نکنید (بهتر است همان بسته امنیتی SMART ESET را نصب کرده و با استفاده از کلیدهای رایگان هر 30 روز یکبار فعال شوید). در نهایت، رمزهای عبور، کدهای پین، شماره کارت بانکی و هر چیز دیگری را به صورت رمزگذاری شده منحصراً در رسانه های قابل جابجایی ذخیره کنید. فقط در این صورت می توانید حداقل تا حدی مطمئن باشید که آنها به سرقت نخواهند رفت یا حتی بدتر از آن برای اهداف مخرب استفاده نمی شوند.